Webauthn, die Web-Authentication-Komponente von FIDO2, ist seit März 2019 ein offizieller Web-Standard des W3C. Durch Webauthn können sich Nutzer passwortlos in ihre Online-Konten einloggen, was die Anmeldung sowohl sicherer als auch komfortabler machen soll. Das klingt erstmal gut, aber was steckt genau dahinter?

Wir beantworten einige der meist gestellten Fragen zu diesem Thema:

Warum passwortlose Authentifizierung mit FIDO2?

Ein Großteil aller Datenmissbräuche geht auf gestohlene oder schwache Passwörter zurück. Denn die Authentifizierung mit Benutzername und Passwort hat viele Schwachstellen. Ein entscheidender Nachteil ist, dass die Daten vom jeweiligen Webdienst gespeichert werden. Sie als Nutzer haben also selbst keine Kontrolle mehr darüber und müssen darauf vertrauen, dass der Anbieter die Daten sicher speichert. Wenn man sich die Anzahl der Data Breaches auf Anbieterseite ansieht, ist das allerdings mehr als unbefriedigend. Bei einer FIDO-Authentifizierung dagegen müssen Sie dem einzelnen Webdienst kein Kennwort oder ein anderes Geheimnis anvertrauen.

FIDO2, Webauthn und CTAP – was ist das und wie funktionert es?

Das FIDO2-Projekt wurde von der FIDO Alliance ins Leben gerufen, einem Zusammenschluss namhafter Firmen wie Google, Microsoft, Lenovo, PayPal und vielen mehr. Die Allianz hat es sich zum Ziel gemacht, nutzerfreundliche und sichere Alternativen zu Passwörtern zu entwickeln.

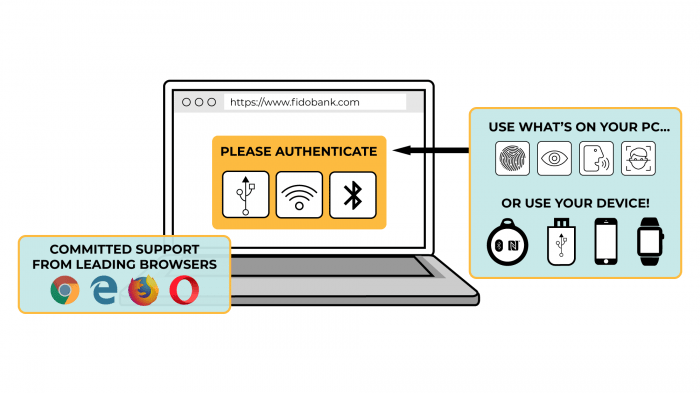

FIDO2 umfasst die Web-Authentifizierungsspezifikation (WebAuthn) und das entsprechende Client-to-Authenticator-Protokoll (CTAP). WebAuthn definiert eine Web-API, die in Browsern und Web-Plattformen implementiert werden kann und so passwortlose FIDO-Authentifizierung ermöglicht. Mehrere große Webbrowser, darunter Chrome, Firefox und Microsoft Edge, haben die Standards bereits implementiert.

Zu den WebAuthn-Spezifikationen

FIDO2 basiert auf Public-Key-Kryptographie. Ähnlich wie z.B. bei PGP werden öffentliche und private Schlüssel generiert. Der öffentliche Schlüssel wird zwischen dem Nutzer und dem Webdienst ausgetauscht. Der private Schlüssel verlässt den Authentikator des Nutzers nie.

Will sich der User einloggen, schickt der Webdienst eine Challenge, mit der überprüft wird, ob der Nutzer im Besitz des privaten Schlüssels ist.

Welche Authentikatoren kann ich nutzen?

Die Benutzer können sich frei entscheiden, welche FIDO2-Authentikatoren sie nutzen wollen. Möglich sind externe Authentikatoren, wie ein Sicherheitsschlüssel (wir bieten verschiedene dieser FIDO2-Token, z.B. den YubiKey 5, in unserem Online-Shop an) oder ein integrierter Authentikator, wie Fingerabdruck oder Gesichtserkennung über den Computer.

Wir empfehlen, sich als erstes mit einem externen, Authentikator zu registrieren und diese Vertrauensstellung anschließend an einen integrierten Authentikator zu übertragen. Der Vorteil dieses Ansatzes besteht darin, dass Sie als Nutzer, falls Ihr Gerät verloren oder gestohlen wird, noch einen externen Authentifikator als Backup haben, mit dem Sie schnell ein neues Gerät authentifizieren können.

Bild: FIDO Alliance

Was macht FIDO2 sicherer als ein Passwort?

Die generierten Schlüsselpaare sind für jede Website einmalig. Dabei verlässt der jeweilige private Key niemals das Gerät des Nutzers. Da die Schlüsselpaare für jeden Dienst einmalig sind, können sie auch nicht dazu verwendet werden, Nutzer über mehrere Websites hinweg zu tracken.

Link Tipps

Viele weitere hilfreiche Informationen und Antworten auf Fragen zu FIDO2 finden Sie bei uns auf der Website und hier:

- FIDO Alliance: FIDO2: WebAuthn & CTAP

- Yubico Blog: 10 Things You’ve Been Wondering About FIDO2, WebAuthn, and a Passwordless World

- Naked Security by Sophos: The passwordless web explained